Social Engineering ist eine Methode der Beeinflussung oder Manipulation von Menschen, um Informationen zu erlangen oder bestimmte Handlungen auszulösen. Es beruht auf dem Verständnis menschlicher Psychologie und Verhaltensweisen, wobei Täuschung, Manipulation und das Ausnutzen von Angst sowie Vertrauen ständig zum Einsatz kommen. Heutzutage wird der Begriff Social Engineering hauptsächlich in den Zusammenhang mit Informationssicherheit und Cybersecurity gestellt. Social Engineering kann in verschiedenen Kontexten, von persönlichen Interaktionen bis zu großangelegten, remote Angriffskampagnen, wie Phishing oder Voice-Phishing, auftreten. Es stellt eine der bedeutendsten Herausforderungen in der Aufrechterhaltung von Privatsphäre und Informationssicherheit dar.

Die Ursprünge des Social Engineering sind tief in der Soziologie verwurzelt und gehen auf das Verständnis von Massenverhalten und Gruppendynamik zurück. Dieses Konzept hat sich historisch aus der Beobachtung und Analyse menschlicher Interaktionen und Gesellschaftsstrukturen entwickelt und war lange vor dem digitalen Zeitalter präsent.

Frühe soziologische Theorien

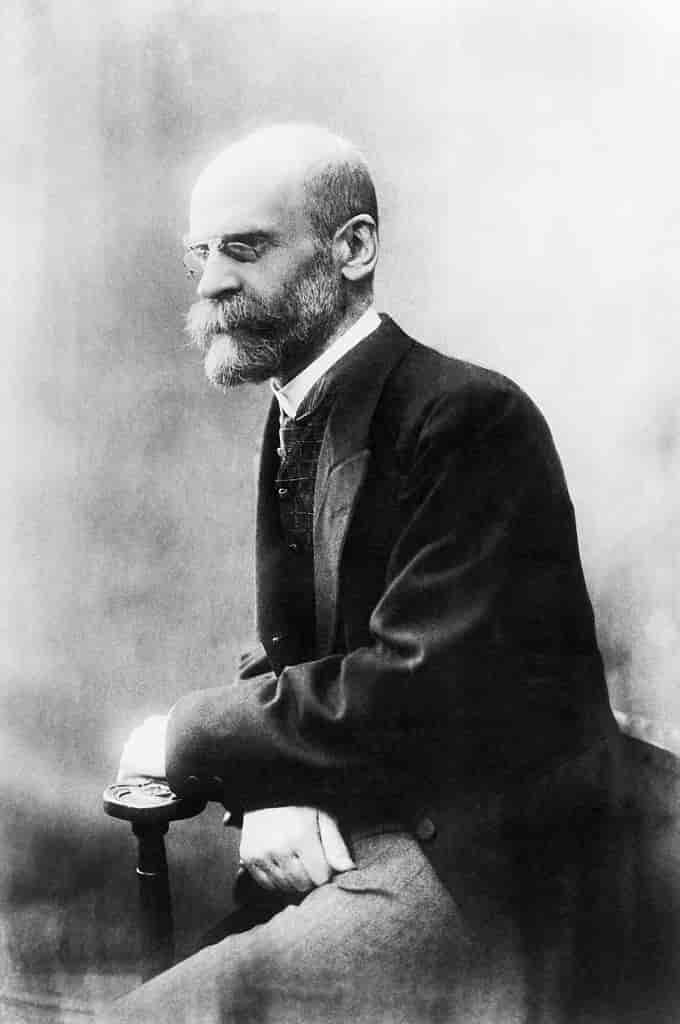

Die Anfänge des Social Engineering sind in den soziologischen Theorien des 19. und frühen 20. Jahrhunderts zu finden. Wissenschaftler wie Émile Durkheim und Max Weber untersuchten, wie Gesellschaften funktionieren und wie das Verhalten von einzelnen durch soziale Strukturen beeinflusst und gelenkt wird. Sie legten den Grundstein für das Verständnis, wie Gruppen und Massen manipuliert und gesteuert werden können.

"Es ist die Gesellschaft, die uns nach ihrem Bild formt und uns mit religiösen, politischen und moralischen Überzeugungen füllt, die unser Handeln steuern."

- Emile Durkheim (aus dem englischen übersetzt)

Porträt von Émile Durkheim

25. März 1933 - Propagandaminister Joseph Goebbels

(Ansprache an die Intendanten und Direktoren der Rundfunkgesellschaften.)

Edward Bernays und die Geburt der Public Relations

Edward Bernays, ein Neffe von Sigmund Freud, gilt als der Vater der Public Relations. Seine Arbeit in den 1920er-Jahren (

Essay: The Engineering of Consent) verknüpfte profunde psychologische Einsichten mit Techniken zur Beeinflussung der öffentlichen Meinung. Bernays zeigte auch, wie durch gezielte Kampagnen und die Nutzung von Symbolen und Emotionen Massen beeinflusst werden können, was als frühe Form des Social Engineering angesehen werden kann.

Propaganda und Massenmanipulation

Ein schreckliches historisches Beispiel für Social Engineering ist die Nutzung von Propaganda im Zweiten Weltkrieg. Regierungen und politische Führer nutzten Medien und öffentliche Reden, um die öffentliche Meinung zu beeinflussen und Massen zu manipulieren, was zu einem der grausamsten Verbrechen in der Menschheitsgeschichte führte. Diese Praktiken zeigten, wie effektiv die „richtigen“ Botschaften und Techniken sein können, um große Bevölkerungsgruppen zu lenken.

Verhaltenswissenschaftliche Experimente

Im Laufe des 20. Jahrhunderts führten Experimente in der Psychologie und Verhaltenswissenschaft zu einem stärkeren Verständnis darüber, wie leicht menschliches Verhalten unter bestimmten Bedingungen manipuliert werden kann. Experimente wie das Milgram-Experiment oder das Stanford-Prison-Experiment zeigten die Bereitschaft von Menschen, Autoritäten zu folgen oder sich in bestimmten Rollen zu verhalten, auch wenn dies ihren moralischen Überzeugungen widersprach.

Anwendung in der modernen Welt

Diese historischen Wurzeln haben den Weg für das moderne Verständnis von Social Engineering geebnet und geprägt, das nun in verschiedenen Kontexten von der Cybersecurity bis hin zur Marktmanipulation und auch den Massenmedien angewendet wird. Obwohl die Technologien und Plattformen sich geändert haben, bleiben die grundlegenden Prinzipien der menschlichen Psychologie und des Gruppenverhaltens, die für Social Engineering genutzt werden, weitgehend gleich.

Die Anthropologie ist eine Wissenschaft, die sich mit dem umfassenden Studium des Menschen in all seinen Facetten und in verschiedenen kulturellen und historischen Kontexten befasst. Sie zielt darauf ab, das Verständnis des Menschen als biologisches, soziales und kulturelles Wesen zu vertiefen.

Im Kontext des Social Engineering sind anthropologische Erkenntnisse von großer Bedeutung, da sie Einblicke in die tief verwurzelten sozialen Normen, Werte und Verhaltensmuster liefern, die von Social Engineers erkannt und manipuliert werden.

Kulturelle Vielfalt

Menschen aus verschiedenen Kulturen haben unterschiedliche soziale Normen, Wertvorstellungen und Verhaltensweisen. Ein Social Engineer muss die kulturellen Unterschiede berücksichtigen, um effektiv zu sein. Anthropologische Erkenntnisse helfen dabei, kulturelle Nuancen zu verstehen und sich in verschiedenen Umgebungen anzupassen.

Soziale Strukturen

Anthropologie untersucht die sozialen Strukturen und Hierarchien in verschiedenen Gesellschaften. Dieses Wissen kann bei der Identifizierung von Schlüsselpersonen und Einflussfaktoren innerhalb einer Organisation oder Gemeinschaft hilfreich sein.

Kommunikation und Sprache

Linguistische Anthropologie trägt zum Verständnis von Sprache und Kommunikation bei. Social Engineers nutzen Kommunikationstechniken, um Informationen zu sammeln oder zu beeinflussen. Ein Verständnis der linguistischen Vielfalt und Kommunikationsstile ist in diesem Zusammenhang von Vorteil. Diese Sichtweise wird jedoch auch durch die Betrachtung der nonverbalen Kommunikation komplementiert.

Soziales Verhalten

Anthropologie erforscht das menschliche Verhalten und die sozialen Interaktionen. Dies ist entscheidend, um Muster im Verhalten von Menschen zu erkennen und erfolgreiche Social-Engineering-Strategien zu entwickeln.

Psychologie und Motivation

Anthropologen untersuchen die psychologischen Motivationen des Menschen. Ein Social Engineer kann von diesem Wissen profitieren, um zu verstehen, was Menschen antreibt, wie sie Entscheidungen treffen und wie sie beeinflusst werden können.

Ethik und Moral

Anthropologische Forschung kann Ethik und Moral in verschiedenen Kulturen beleuchten. Dies ist wichtig, da Social Engineering oft ethische Fragen aufwirft, insbesondere wenn es darum geht, Menschen zu täuschen oder zu manipulieren.

Hilfsbereitschaft, Lob und Anerkennung

Lob und Anerkennung motivieren uns, uns weiterhin zu bemühen. Sie bestärken uns in unseren Handlungen und lassen uns unsere Anstrengungen als lohnend empfinden. Anerkennung löst aber auch positive Emotionen wie Freude, Stolz und Zufriedenheit aus. Hier nutzen die Human Hacker gezielt unser Bedürfnis nach Bestätigung und Wertschätzung.

Angst und Unsicherheit

Angst ist eine mächtige Emotion, die jeder von uns spürt und die zu vorschnellen Entscheidungen führen kann. Social Engineers erzeugen oft ein Gefühl der Dringlichkeit oder Angst, um Opfer zu unüberlegten Handlungen wie der Herausgabe vertraulicher Informationen zu bewegen.

Reziprozitätsprinzip

Das Reziprozitätsprinzip ist ein sozialpsychologisches Konzept, das auf dem Gedanken der Gegenseitigkeit beruht. Es besagt, dass Menschen dazu neigen, sich auf eine erhaltene positive Handlung mit einer entsprechenden positiven Handlung und auf eine negative Handlung mit einer entsprechenden negativen Handlung zu revanchieren.

Neugier

Neugier ist die Quelle des Wissens. Es beschreibt das Interesse und die Motivation an neuen Informationen, Erfahrungen oder Ideen. Durch Neugier entwickeln wir uns weiter und schauen über unseren Horizont hinaus. Social Engineers nutzen die Neugier von Menschen aus und bilden Anreize, um ihre Interessen zu wecken. Im Kontext des Social Engineering wird das Reziprozitätsprinzip gezielt genutzt, um das Opfer zu manipulieren. Ein Angreifer kann beispielsweise durch eine kleine wohlwollende Handlung oder Gefälligkeit eine Verpflichtung oder Schuldgefühl beim Opfer erzeugen.

Ehrlichkeit

Ehrlichkeit wird in vielen Kulturen und Gesellschaften als ein grundlegender Wert angesehen. Menschen werden ermutigt, die Wahrheit zu sagen, ehrlich zu handeln, um auch Festigkeit in zwischenmenschlichen Beziehungen zu schaffen. Ehrlichkeit kann von einem Human Hacker ausgenutzt werden, indem er die Verlässlichkeit und Ehrlichkeit einer Person in einer Manipulationsstrategie gezielt einsetzt.

Sozialer Beweis und Gruppendruck

Menschen orientieren sich oft am Verhalten anderer, insbesondere in unsicheren Situationen. Ein Social Engineer kann Gruppendruck oder die Illusion einer breiten Zustimmung nutzen, um sein Opfer zu beeinflussen.

Autorität

Menschen neigen dazu, Autoritäten zu gehorchen, auch wenn dies gegen ihre eigenen Prinzipien geht. Eine Autoritätsperson kann ein Strafverfolgungsbeamter, Geschäftsführer, Professor (Titel), eine berühmte Persönlichkeit (Status) oder aber auch eine bekannte Funktionsrolle wie der Postbote oder die Putzkraft sein.

Kognitive Verzerrungen

Angreifer nutzen häufig kognitive Verzerrungen – Fehler in der menschlichen Urteilsbildung – zu ihrem Vorteil. Dazu gehört das Ausnutzen von Bestätigungsfehlern (die Tendenz, nur Informationen zu akzeptieren, die die eigenen Überzeugungen stützen) oder den Halo-Effekt (eine positive Gesamteinschätzung aufgrund eines einzigen positiven Traits).

Erschöpfung und Überforderung

Wenn Menschen müde oder überfordert sind, ist ihr kritisches Denken beeinträchtigt. Social Engineers nutzen dies, indem sie ihre Ziele in Zeiten hoher Belastung oder Müdigkeit ins Fadenkreuz nehmen oder diese Überforderung selbst herbeiführen.

Leichtgläubigkeit

Leichtgläubigkeit zeigt eine enge Verknüpfung mit dem Bedürfnis nach Harmonie, was auch im Kontext des Social Engineering relevant ist. Selbst wenn eine Situation oder eine Person als seltsam empfunden wird, neigt man dazu, dafür eine Erklärung zu finden, die das Verhalten rechtfertigt. Leichtgläubige Menschen vertrauen fest darauf, dass im Grunde genommen das Gute im Menschen überwiegt und lassen sich nur ungern vom Gegenteil überzeugen.

Vishing

Beim Vishing, eine Wortkombination aus Voice Phishing, setzen Human Hacker gezielte Telefonanrufe ein, um wertvolle Schlüsselinformationen zu gewinnen oder die angerufene Person zu Handlungen zu verleiten, die potenziell Schaden für sie oder das Unternehmen bringen kann.

Phishing

Häufig auch als 'Massen- oder Schrottflinten-Phishing' bekannt, hier wird in großem Umfang gefälschte E-Mails versendet, um möglichst viele potenzielle Opfer zu erreichen.

Dumpster diving

Dumpster diving ist die "Schatzsuche" im Müll anderer. In der Cybersicherheit ist Dumpster Diving eine Technik, bei der aus weggeworfenen Gegenständen Informationen gewonnen werden, die für einen Angriff oder z. B. den Zugang zu einem IT-Netzwerk genutzt werden können.

Spear Phishing

Spear Phishing ist eine spezifische Form des Phishing-Angriffs, bei dem sich der Angreifer gezielt auf eine bestimmte Person, Organisation oder Gruppe fokussiert.

Smishing

Smishing, ein Kofferwort aus „SMS-Phishing“. Diese spezielle Art des Phishing-Angriffs zielt darauf ab, Mobilfunknutzer über SMS und andere Instant-Messenger-Dienste zu attackieren. Ähnlich wie beim traditionellen Phishing und Spear-Phishing verfolgt Smishing das Ziel, sensible Informationen zu stehlen, Empfänger zu bestimmten Handlungen zu bewegen und Mobilgeräte mit Malware zu infizieren.

Tailgating

Die Social Engineering-Angriffsart „Tailgating“, auch als „Piggybacking“ bekannt, basiert auf der Strategie, den Weg des geringsten Widerstands zu gehen, indem sich ein Angreifer unbemerkt Zugang zu einem gesicherten Bereich verschafft.

Shoulder surfing

Beim "Schulter-Surfen" (shoulder surfing) sammeln Human Hacker persönliche Daten, indem sie ihre Opfer beobachten, wie diese elektronische Geräte wie Geldautomaten, Laptops oder Smartphones benutzen. Die Kriminellen schauen ihren Opfern buchstäblich "über die Schulter". Die so gewonnenen Informationen können dann Grundlage für weitere Angriffe sein.

Social Engineers können sich als Lieferant, Handwerker, Kurier oder neuer Mitarbeiter ausgeben und höflich darum bitten, von einem autorisierten Mitarbeiter durch die Sicherheitsschleuse gelassen zu werden. Wenn der Angreifer dabei schwer aussehende Kisten trägt, wird die Hilfsbereitschaft der Mitarbeiter oft verstärkt, da wir tendenziell dazu neigen, Menschen, die gerade keine Hand freihaben, die Tür aufzuhalten.

In Situationen, in denen im Eingangsbereich Hektik herrscht, können sich Angreifer einfach an Mitarbeitern vorbeidrängen, um Zugang zu erhalten. Telefoniert der Angreifer während seines unbefugten Eintritts und wirkt dabei äußerst konzentriert und beschäftigt, sinkt die Wahrscheinlichkeit, dass er angesprochen wird, weiter. Menschen sind häufig so sozialisiert, dass sie es als unhöflich empfinden, jemanden zu stören, der sich in einem vermeintlich wichtigen Telefonat befindet.

Eine weitere Taktik besteht darin, vor dem Eintritt Rapport zur Zielperson aufzubauen. Dies kann beispielsweise durch gemeinsames Rauchen einer Zigarette und Smalltalk im ungesicherten Bereich vor der Sicherheitstür erfolgen. Ein Beispiel hierfür könnte das Tragen von einem weißen Kittel und spezifischer medizinischer Kleidung sein, gepaart mit dem Mitführen von Stethoskopen und anderen medizinischen Utensilien. Indem sich der Angreifer als gleichwertiges Mitglied des medizinischen Personals ausgibt, kann er leicht das Vertrauen der Mitarbeiter gewinnen. Das gemeinsame Rauchen im Außenbereich des Krankenhauses könnte dabei als Gelegenheit genutzt werden, um informell mit den vermeidlichen Kollegen in Kontakt zu treten und so sogar gemeinsam Zugang zu sensiblen Bereichen der Nuklearmedizin zu erhalten.

Manchmal genügt es auch, als Angreifer in der Masse unterzutauchen, beispielsweise im Rahmen einer Werksbesichtigung.

Die Methode besteht darin, an der Ziel-Tür in der Corporate Identity des Zielunternehmens einen Aushang anzubringen, der darum bittet, die Tür heute geöffnet zu lassen, damit Reinigungskräfte oder Handwerker ihre Arbeit verrichten können. Diese Taktik nutzt die Neigung von Menschen, autoritären Regeln zu folgen, geschickt aus. Wenn ein autorisierter Mitarbeiter feststellt, dass die Tür entgegen der Anweisung geschlossen wurde, wird er dies wahrscheinlich als Versehen interpretieren und die Tür nach dem Eintreten offenlassen. Diese Methode erfordert keine direkte zwischenmenschliche Interaktion, nutzt jedoch die Prinzipien des Social Engineering aus.

Spear-Vishing bezeichnet eine hochspezialisierte Form des Vishing-Angriffs, bei dem der Anruf gezielt auf eine bestimmte Zielperson oder ein spezifisches Zielunternehmen ausgerichtet ist. Die Ausführung dieser Angriffsvariante erfolgt in der Regel auf der Grundlage einer präzisen Informationsgewinnung durch OSINT und SOCMINT. Durch diese vorherige Analyse werden individuelle Charakteristika, berufliche Positionen, oder andere relevante Details über die Zielperson oder das Zielunternehmen identifiziert, um den Vishing-Anruf noch gezielter und überzeugender zu gestalten.

Warum erlangt Vishing nicht die gleiche Aufmerksamkeit wie andere Angriffsvektoren? Die begrenzte Prominenz von Vishing als Angriffsvektor könnte durch verschiedene Faktoren erklärt werden. Erstens könnte die relative Unbekanntheit von Vishing auf die subtile Natur dieses Angriffsvektors zurückzuführen sein. Im Vergleich zu bekannten Angriffsmethoden wie Phishing oder Ransomware-Attacken agiert Vishing oft im Stillen, indem es auf die Täuschung über Telefonate setzt, ohne dabei sofort erkennbare Auswirkungen zu zeigen. Diese Unauffälligkeit könnte dazu führen, dass Vishing weniger Aufmerksamkeit erhält.

Zweitens spielt es möglicherweise auch eine Rolle, dass die breite Öffentlichkeit, Unternehmen und sogar Sicherheitsexperten nicht ausreichend über die technischen Raffinessen und die Wirksamkeit von Vishing im Bilde sind. Dies könnte zu einer unterschätzten Wahrnehmung führen, da Vishing als weniger ‚spektakulär‘ oder bedrohlich eingestuft wird.

Warum nutzen Angreifer Vishing? Vishing gilt bei erfahrenen Social Engineers als attraktiver Angriffsvektor, um zielgerichtete Schlüsselinformationen zu erhalten und dadurch den Zugang zu Unternehmenszielen zu erleichtern.

Schlüsselinformationen umfassen fundamentale Details über das Zielsystem oder das Zielunternehmen. Diese dienen Human Hackern als entscheidende Ressource zur Aufwertung ihrer Angriffsstrategien. Das Spektrum an Informationen kann technische Aspekte wie das genutzte Betriebssystem, die Firewall, das Antivirus-Programm und verwendeten Browser sein. Auch spezifische Softwarelösungen wie SAP, ERP oder DMS können zu Schlüsselinformationen werden. Bank- und Finanzdaten, Informationen über Lieferanten, Einblicke in interne Geschäftsprozesse und Zuordnungen von Verantwortlichkeiten können zum Ziel eines Angreifers werden.

Schützen Sie Ihre Organisation und die Menschen, die für Sie arbeiten,

mit branchenführender Social Engineering Kompetenz.

Technische Sicherheitsmaßnahmen

In diesem Bereich liegt der Schwerpunkt auf der Implementierung, Überprüfung und Optimierung technologischer Schutzmaßnahmen. Dazu gehören beispielsweise fortschrittliche E-Mail-Filter, Zugangskontrollen mit Anti-Tailgating-Systemen und der Einsatz moderner Verschlüsselungstechniken, um die Integrität der Kommunikationssysteme zu gewährleisten. Eine regelmäßige Überprüfung der technischen Maßnahmen durch realistische Pentests ist dabei unerlässlich.

Organisatorische Sicherheitsmaßnahmen

Auf organisatorischer Ebene sollten klare Richtlinien und Verfahren festgelegt werden. Dazu gehören realistische Social Engineering Pentests zur Überprüfung und Verbesserung von Zahlungsaufforderungen, Besucher- und Lieferantenmanagement sowie die Umsetzung einer umfassenden Schulungsstrategie. Regelmäßige Sensibilisierungsprogramme zu den psychologischen Aspekten des Social Engineering helfen den Mitarbeitenden, auch subtile Manipulationsversuche zu erkennen und auf diese angemessen zu reagieren.

Personelle Sicherheitsstrategie

Ein grundlegendes Element dieser Strategie ist die individuelle Kenntnis der persönlichen Stärken und Schwächen im Kontext von Social Engineering. Dies erfordert eine kontinuierliche Selbstreflexion und ein Training im bewussten Umgang mit den eigenen Vulnerabilitäten. Die bewusste Auseinandersetzung mit den eigenen emotionalen Reaktionen, rationalen Entscheidungsprozessen, Risikoeinschätzungen und die ständige Pflege des Sicherheits-Know-hows stärken die Widerstandsfähigkeit gegenüber Manipulationsversuchen. es handelt sich also um eine kontinuierliche Persönlichkeitsentwicklung.